, to see if you have full access to this publication.

Book Titles No access

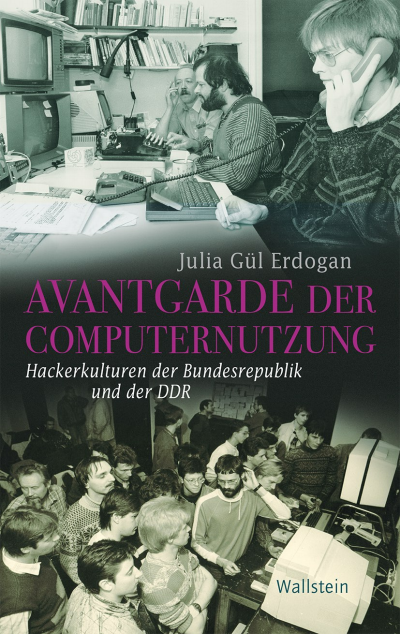

Avantgarde der Computernutzung

Hackerkulturen der Bundesrepublik und der DDR- Authors:

- Publisher:

- 2021

Search publication

Bibliographic data

- Copyright year

- 2021

- ISBN-Print

- 978-3-8353-3370-3

- ISBN-Online

- 978-3-8353-4632-1

- Publisher

- Wallstein, Göttingen

- Language

- German

- Pages

- 392

- Product type

- Book Titles

Table of contents

ChapterPages

- Titelei/Inhaltsverzeichnis No access Pages 1 - 8

- 1.1.1. (Technik)Kultur und kulturelle Praktiken No access

- 1.1.2. Die Rolle von Räumen und die Utopien der Computernutzung No access

- 1.1.3. Die Hacker – Eine praxisorientierte Definition No access

- 1.2. Forschungsstand No access

- 1.3. Quellen No access

- 2. Die Hacker in den USA No access Pages 51 - 70

- 3.1.1. Heimcomputer zwischen Arbeitswerkzeug und Konsumgut No access

- 3.1.2. Hacker als TüftlerInnen, exzessive ProgrammiererInnen und VirtuosInnen No access

- 3.2.1. Zugangsmöglichkeiten und -beschränkungen der Online-Kommunikation No access

- 3.2.2. Hacker als unautorisierte NutzerInnen der Datennetze No access

- 3.2.3. Private Netzwerke und Mailboxen No access

- 3.2.4. Gegenöffentlichkeit und Informationsfreiheit als Menschenrecht No access

- 3.3. Unpolitische Hacker? Wau Holland – Urvater der bundesdeutschen Hackerkultur No access

- Zwischenfazit No access

- 4.1.1. Die Jugend im Visier des Computermarktes und der Pädagogik No access

- 4.1.2. Die subversive Aneignung der Computer durch die Jugend No access

- 4.1.3. Spielende Kinder und der Generationendiskurs bei den Hackern No access

- 4.1.4. Jugendlicher Leichtsinn? Der KGB-Hack und die Verantwortung des Hackers No access

- 4.2.1. Äußere Ursachen für die Unterrepräsentation von Frauen No access

- 4.2.2. Hacken als männlicher Wettkampf ? No access

- 4.2.3. Die Etablierung eines Narratives des männlichen Hackers No access

- 4.2.4. Der Mangel an Frauen als Thema der »männlichen« Hackerszene in der Bundesrepublik No access

- 4.2.5. Frauen fordern ihre Rolle in der Computerisierung ein No access

- Zwischenfazit No access

- 5.1.1. Bildschirmtext und »Bildschirm-Trix« No access

- 5.1.2. Die Inszenierung der guten Hacker No access

- 5.2.1. Die Rolle der Hacker beim Schutz individueller Daten No access

- 5.2.2. Sicherheitsrisiken durch Computerviren und -würmer No access

- 5.2.3. Die Gesetze zur Bekämpfung von Wirtschaftskriminalität No access

- 5.3. Der Geltungsanspruch der Hacker als Aufklärer des Informationszeitalters No access

- Zwischenfazit No access

- 6.1.1. Motive für die Gründung von Hackerclubs No access

- 6.1.2. Resonanz auf das Angebot von Computerclubs No access

- 6.1.3. Prozesse der Institutionalisierung No access

- 6.1.4. Konflikte und Probleme Ende der 1980er-Jahre und die Folgen No access

- 6.2.1. Hacker als OrganisatorInnen und TeilnehmerInnen von Messen und Kongressen No access

- 6.2.2. Der Kommunikationskongress ’90 und die Auswirkungen des Mauerfalls auf die Hackerszene No access

- 6.3.1. Hackernewsletter als Gegenöffentlichkeit und gemeinschaftsbildendes Medium No access

- 6.3.2. Computer als Produktionsmittel alternativer Zeitschriften No access

- Zwischenfazit No access

- 7. Die Hacker im Prozess der Computerisierung: Fazit und Ausblick No access Pages 357 - 365

- Dank No access Pages 366 - 366

- Abkürzungsverzeichnis No access Pages 367 - 369

- Quellenverzeichnis No access Pages 370 - 378

- Literaturverzeichnis No access Pages 379 - 392